在移動應用安全領域,逆向工程iOS應用是一項常見但技術復雜的任務。許多人認為必須依賴macOS環境,但實際上,通過掌握Objective-C語法、iOS應用開發基礎以及objection自動化hook工具的使用,即使在非macOS環境中,也能實現高效的逆向分析。本文將從這三個關鍵方面展開,幫助您開啟iOS逆向之旅。

一、Objective-C語法基礎:iOS逆向的基石

Objective-C作為iOS應用開發的主要語言之一,理解其語法是逆向工程的前提。關鍵點包括:

- 消息傳遞機制:Objective-C使用方括號[]發送消息,這與傳統函數調用不同,例如[object method:parameter]。

- 內存管理:熟悉ARC(自動引用計數)和MRC(手動引用計數)的原理,有助于分析應用的內存行為。

- 類和協議:了解@interface、@implementation和@protocol結構,便于識別應用的核心邏輯。

- 運行時特性:Objective-C的動態性允許在運行時修改方法,這為hook技術提供了基礎。建議通過編寫簡單Objective-C程序(可在Linux或Windows上使用GNUStep模擬)來鞏固知識。

二、iOS應用開發入門:理解應用架構

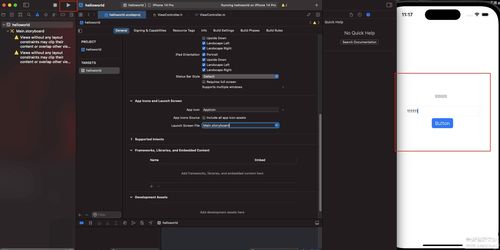

即使不依賴macOS,學習iOS應用開發也能提升逆向效率。重點包括:

- 應用結構:熟悉Info.plist、Bundle和沙盒機制,了解應用如何存儲數據和配置。

- UI框架:掌握UIKit的基本組件,如UIViewController和UIView,有助于識別界面元素。

- 網絡通信:分析NSURLSession或AFNetworking的使用,可揭示應用的數據流。

- 安全機制:了解Keychain、代碼簽名和沙盒限制,幫助繞過保護措施。您可以在非macOS環境中使用模擬器或在線工具(如CodeSandbox)進行實驗。

三、objection自動化hook入門:簡化逆向流程

objection是基于Frida的自動化hook工具,無需macOS即可運行,支持iOS和Android。入門步驟包括:

- 環境設置:在Linux或Windows上安裝Frida和objection(通過pip),并確保iOS設備已越獄或配置開發者模式。

- 基本命令:使用objection connect連接設備,探索應用模塊。例如,命令'objection -g com.example.app explore'可啟動交互式會話。

- 動態分析:利用objection的自動化功能hook方法,如'ios hooking watch class'監控類方法調用,或'ios keychain dump'提取密鑰信息。

- 腳本擴展:編寫自定義Frida腳本,結合objection實現復雜hook邏輯,例如修改方法返回值或繞過證書鎖定。

實際案例:假設您要逆向一個iOS應用以分析其網絡請求。使用objection連接應用,hook網絡相關類(如NSURLSession),然后結合Objective-C語法分析hook輸出,識別加密邏輯。整個過程可在Linux服務器上完成,無需macOS。

通過掌握Objective-C語法、iOS開發基礎以及objection工具,即使在非macOS環境中,您也能有效進行iOS應用逆向。這不僅降低了硬件門檻,還提升了逆向工程的靈活性和自動化程度。對于軟件開發銷售而言,這些技能有助于產品安全審計和競爭分析,但請務必遵守法律法規,僅用于合法用途。持續實踐和探索,將助您在移動安全領域脫穎而出。